随着网络环境的日益复杂化,企业对网络安全的重视程度也在不断加深。作为网络安全设备的重要组成部分,思科防火墙是许多企业部署的重要安全屏障。但在实际使用过程中,由于业务需求的变更或其他技术原因,重新配置思科防火墙成为一项必不可少的工作。本文将详细探讨思科防火墙重新配置的步骤和注意事项,确保您的网络安全无虞。

一、了解思科防火墙的配置背景

在重新配置之前,了解您的思科防火墙配置背景至关重要。这包括当前的网络架构、业务流程以及已经部署的安全策略。这能帮助您评估哪些配置是必需的,哪些可以调整或优化。

二、准备阶段

1.备份现有配置

在进行任何配置更改之前,请确保您已经备份了当前的防火墙配置。这可以通过简单的命令完成,例如:

```

Routercopyrunning-configstartup-config

```

该步骤可以防止由于配置错误而导致的网络故障。

2.访问控制

确保您有权限对防火墙进行配置。通常情况下,您需要通过SSH或控制台端口登录到防火墙设备,并使用管理员级别的账户。

三、登录和进入配置模式

1.登录防火墙

使用控制台线连接到防火墙,或者通过SSH远程登录。确保您使用的是正确的IP地址和端口。

2.进入全局配置模式

登录成功后,您需要进入全局配置模式,以便开始修改配置。命令如下:

```

Router>enable

Routerconfigureterminal

```

四、具体配置步骤

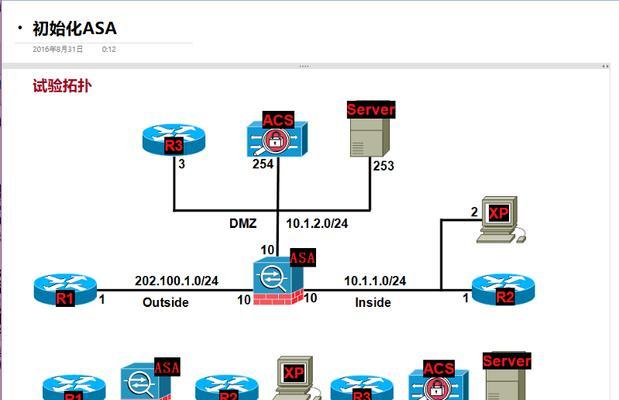

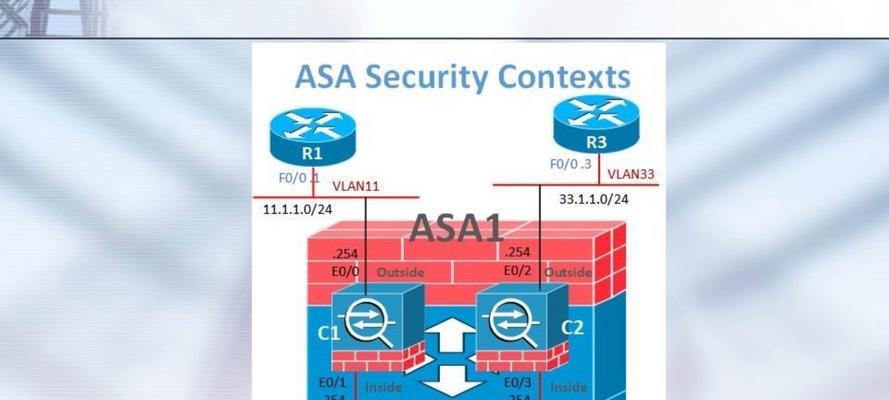

1.接口配置

在防火墙配置中,接口是极为重要的部分。您需要根据实际需求调整接口的IP地址、子网掩码以及连接类型等参数。设置外部接口的IP地址:

```

Router(config)interfaceGigabitEthernet0/0

Router(config-if)ipaddress192.168.1.1255.255.255.0

Router(config-if)noshutdown

```

2.防火墙策略

定义或修改访问控制列表(ACLs),以实现对网络流量的精细控制。创建一个允许特定IP地址访问内部服务器的ACL:

```

Router(config)access-list100permitiphost192.168.2.1any

```

将这个ACL应用到相应的接口上。

3.NAT配置

网络地址转换(NAT)可以隐藏内部网络结构,对外提供安全的网络访问。将内部地址转换为公网地址:

```

Router(config)ipnatinsidesourcelist100interfaceGigabitEthernet0/1overload

```

`GigabitEthernet0/1`应该是连接到互联网的接口。

4.防火墙规则

配置安全规则以控制内部网络和外部网络之间的通信。添加一条规则允许内部网络访问外部的Web服务:

```

Router(config)object-groupnetwork内部网络

Router(config-network-object-group)network-object192.168.2.0255.255.255.0

Router(config)object-groupserviceWeb服务tcp

Router(config-sg-service-object)port-objecteq80

Router(config)access-listWeb规则permittcpobject-group内部网络object-groupWeb服务

```

5.保存配置

配置完成后,保存更改是非常关键的一步,以确保在防火墙重启后更改依然生效。命令如下:

```

Router(config)end

Routerwritememory

```

五、注意事项

1.测试配置

在应用新的防火墙配置之后,务必进行充分的测试以确保配置的正确性,并且没有意外的网络中断。

2.文档记录

详细记录每一步配置的变更,并保存好配置文件和相关日志,便于后续的审计和故障排查。

3.安全意识

始终以最小权限原则来配置防火墙规则,并确保遵守企业安全政策和法规要求。

4.应急预案

制定应急预案,确保在配置出现严重问题时能够快速回滚到安全的状态。

六、

思科防火墙的重新配置是一项需要精确操作和周密规划的任务。通过上述步骤,您应该能够顺利地完成配置更改,并确保网络安全防护水平的提升。务必注意备份、测试和文档记录,这些措施能有效降低配置风险。在网络安全的世界里,小心驶得万年船。

标签: #防火墙